Immer mal wieder kommen neue Blogsysteme auf den Markt. Da ich von Natur aus neugierig bin, teste ich immer mal ganz gerne. Vieles enttäuscht mich, aber einiges begeistert mich auch. Von Anchor CMS war ich gleich sehr angetan.

Die Installation geht sehr zügig vonstatten. System-Voraussetzungen sind mindestens PHP 5.3.6 und MySQL 5.2. Gleich bei der Installation kann man einen Administrator-Namen setzen, der aus Sicherheitsgründen bekanntlich möglichst nicht admin lauten sollte. Auch ein Passwort vergibt man selbst, es wird keins automatisch gesetzt. Mich hat ein bisschen gewundert, dass man nicht – wie allgemein üblich – aufgefordert wird, den Installationsordner zu löschen. Ich bin mir nicht sicher, ob der eventuell für spätere Updates benötigt wird und habe ihn zunächst nur umbenannt, sodass er von Fremden nicht erraten werden kann.

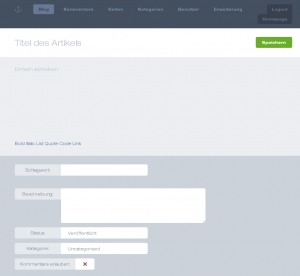

Wenn die Installation fertig ist, kann man sich einloggen und eigentlich gleich schon zu bloggen anfangen. Das installierte Standard-Theme kommt angenehm schlicht daher, sodass das Augenmerk auf die Inhalte und nicht das Design gelenkt wird. Auch der Verwaltungsbereich ist sehr aufgeräumt, man findet sich sofort zurecht.

Die Stärke von Anchor CMS liegt in der sehr einfachen Bedienung. Das System ist aufs Nötigste reduziert, es gibt keinen unnötigen, verwirrenden Ballast. Trotzdem findet man alle üblichen Blog-Bestandteile vor: Kategorien, Kommentare, Benutzerrechte. Zum Schreiben von Artikeln lässt sich die vereinfachte Seitenbeschreibungs-Sprache Markdown verwenden, aber auch pures HTML. Für jeden Artikel kann man einstellen, ob Kommentare erlaubt sein sollen oder nicht. Im Konfigurations-Menü lässt sich festlegen, ob man eine E-Mail erhalten möchte, wenn ein Kommentar abgegeben wurde, und auch, ob Kommentare sofort veröffentlicht oder erst geprüft werden sollen.

Ein paar Features fehlen noch, wie etwa eine Dateiverwaltung. Bilder muss man also von Hand per FTP auf den Server laden und dann in den Artikel einbinden. Anchor trägt allerdings auch noch die Versionsnummer 0.9.1 (Stand: November 2013) und es ist zu erwarten, dass noch mehr Funktionalität eingebaut wird. Auch die Möglichkeit, Erweiterungen einzubinden, soll noch geschaffen werden.

Eigene Themes lassen sich mit HTML-, CSS- und ein wenig PHP-Kenntnissen sehr gut erstellen. Es wird auf Smarty oder eine ähnliche Template-Engine verzichtet, und auch sonst ähnelt der Aufbau demjenigen von WordPress. Und ebenso wie bei WordPress lassen sich statische Seiten erstellen, zum Beispiel für ein Impressum. Sicherlich würde sich auch eine herkömmliche Website ohne Blog erstellen lassen, und daher wurde dem Namen Anchor wohl auch der Zusatz CMS verpasst – und ein Blog-System ist natürlich generell auch ein (aufs Bloggen spezialiertes) Content-Management-System.

Mir hat das Testen mit Anchor CMS viel Spaß gemacht, und ich überlege schon, ob und wo ich es vielleicht auch »in echt« einsetzen kann.